初心者でもわかるランサムウェア③~対策はどうすればいい?~

☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆

一発合格道場ブログを

あなたのPC・スマホの

「お気に入り」「ブックマーク」に

ご登録ください!

☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆

こんにちは、sevenseaです!

今回はランサムウェア回3回目で、今回が最後になります!

多層防御とサイバーレジリエンスをキーワードに、ランサムウェアとどう付き合うべきか考えます。

- 1. ランサムウェア対策、どうしよう?

- 2. キーワードは”多層的防御”と”サイバーレジリエンス”

- 3. 入口、内部、出口の3ヶ所から守る”多層防御”

- 4. とは言っても大切な”入口”対策

- 4.1. 防ぐのが難しい”ゼロデイ攻撃”

- 4.2. 防げるはずが、防ぐのが難しい”Nデイ攻撃”

- 5. 攻撃の下準備をさせない!”内部対策”

- 5.1. 侵入されても、権限が無ければ何もできない。”最小権限の原則”

- 5.2. “EDR”で準備を察知!”ゼロトラスト”で感染拡大を抑止!

- 6. できることは限られるけど…”出口対策”

- 7. “サイバーレジリエンス”を備えて、攻撃されても事業継続できるように!

- 8. まとめと結論

ランサムウェア対策、どうしよう?

前々回はランサムウェアの概要、前回はランサムウェアの攻撃の流れについてお話ししてきましたが、今回は遂に対策方法のお話です!

待ってました!!!

と、いう方もいらっしゃるのかなと思いますが、先に結論を言うと…

(特に中小企業は、)完璧に防御することは不可能!侵入されることを前提に、できる範囲で対策しよう!

じゃあ、防御には意味がないってこと…?

と、思われる方もいらっしゃるのかなと思います。ということで今回は、ランサムウェアの被害から会社を守るためにどうしたらいいのか、もう少し詳しくお伝えしていきます!

なお、今回は前回、前々回の記事の続きとなります。それらの内容を前提として記述していきますので、まだお読みで無い方は是非それらの記事をご一読の上、こちらに戻ってきていただければと思います。ちなみに、今回は専門用語が多く出てきてしまう都合上、前回までよりも少し難しめの内容になっています。とはいえ、都度解説を入れながら、初心者にも伝えられるように意識してはおりますので、安心してお読みください。

キーワードは”多層的防御”と”サイバーレジリエンス”

先ほど、「完璧に防御することは不可能!侵入されることを前提に、できる範囲で対策しよう!」と書きましたが、一般的にはあまり理解されにくい感覚なのかなと思います。ですが、ランサムウェア対策について考える上で、以下の理由から完全な防御体制を築くことは、中小企業はもちろん、大企業でもほぼ不可能とされています。なぜならば…

攻撃側は、防御側の弱点を1ヶ所でも突いて侵入できれば勝ち!

防御側は、圧倒的に不利な戦いだから攻撃した者勝ちじゃん!!

というような形で、防御側はありとあらゆる弱点を防がなければならない一方、攻撃側は1ヶ所でも弱いところ(=脆弱性)を見つければ侵入ができてしまうという、構造的に攻撃側有利な構図があるからです。ランサムウェアの脅威から守る側に立つ人たちは、この理不尽なゲームを強いられる、というところからスタートしなければなりません。そこで、出てくる概念が“多層防御”と”サイバーレジリエンス”というものになります。

多層防御???サイバーレジリエンス???

多層防御について、生成AIに簡単な解説を作ってもらいました。

多層防御

複数のセキュリティ対策を重ねて配置する考え方です。

お城に例えると、外堀→城壁→門番→内堀と何重にも防御を設けるイメージ。1つが突破されても次の防御があるので、簡単には侵入できません。

ITでは、ファイアウォール、ウイルス対策、暗号化、アクセス制限などを組み合わせます。「完璧な対策は存在しない」前提で、複数の壁で守る戦略です。サイバーレジリエンス

サイバー攻撃を完全に防ぐことは難しいという前提に立ち、攻撃を受けても事業を継続できる力のことです。

claude.ai Opus4.5により生成

「攻撃されない」ことだけを目指すのではなく、攻撃を受けた際に素早く検知し、被害を最小限に抑え、迅速に復旧できる体制を整えておくことを重視します。

人間の体に例えると、病気にならないよう予防するだけでなく、病気になっても早く気づき、適切に治療し、回復できる「しなやかな強さ」を持つイメージです。

いずれも、「完璧な防御は存在しない」、ということを前提にして、幾重もの壁を設けて被害を食い止めようと試みたり、仮に被害を受けてしまったとしても回復できるようにする行動になります。それでは、具体的にそれぞれを実現するためにはどうすれば良いのでしょうか?

入口、内部、出口の3ヶ所から守る”多層防御”

従来のサイバーセキュリティといえば、外部からの脅威に侵入されないことに重きが置かれていましたが、前回・前々回の記事でもお伝えしたとおり、VPNやRDPなどが普及し、RaaSを用いて誰でもランサムウェア攻撃を仕掛けられるようになってしまっている世の中で、完全に侵入を防ぐことは困難です。そこで、侵入をさせなかったり、侵入されてしまったとしても攻撃を不発に終わらせるために、大まかに、入口、内部、出口の3つの場所に分けて防御体制を構築する“多層防御”という考え方があります。今回は、前回お伝えした通り、VPNやRDP等の脆弱性を突いて侵入を試みる、最近多い攻撃手法を前提として、対策を考えていきます。

とは言っても大切な”入口”対策

ここまで散々言われてる”入口”の対策なんか意味ないんじゃない?

気持ちは分からない訳ではないけど、とても大切なことに変わりはないよ!

ここまで、入口対策にあたる、最初の侵入対策を腐すようなことを何度か書いてきてしまいましたが、全てを完全に防ぐのは難しいということに過ぎず、対策が簡単な攻撃であればここで防ぐことも可能です。どこまで行っても、入口対策が大切であることには間違いありません。

大事だからもう一回言っておきますが、”入口対策は防御の基礎で、とても大切!”です!

その上で、入口対策だけでは防ぐことのできない脅威もあるから、さらに防御網を構築しよう、ということをお伝えしたいです。

ここから入口対策についてもう少し深掘りしていきますが、その上で大切な概念として、“ゼロデイ攻撃”と”Nデイ攻撃”というものがあります。

防ぐのが難しい”ゼロデイ攻撃”

ここでも生成AIに解説をしてもらいましょう。

ゼロデイ攻撃

ソフトウェアの脆弱性が発見・公表される前、または修正プログラムが提供される前に、その脆弱性を悪用する攻撃です。

claude.ai Opus4.5により生成

開発者が対策を講じる「猶予日数がゼロ」であることから、この名前がついています。対策が存在しない状態で攻撃されるため、防御が非常に困難です。

まだ世間で認識されていない脆弱性を突いて、予想もつかないようなところから攻撃してくるようなものが”ゼロデイ攻撃”になります。この手の攻撃を仕掛けるためには、誰よりも早く脆弱性を見つけて、それを的確に突く形で攻撃しなければならないことから、技術的に高度な知識や技能が求められます。あなたがとても大きな企業のセキュリティ担当者であれば対応する必要があるのかもしれませんが、一般的な中小企業の場合、このような攻撃を防ぐことは不可能に近いですし、防ぐためには莫大な費用がかかり、費用対効果に見合わないことから、潔く諦めましょう。

それ、全然対策になって無くない?

まあその通りといえばその通りなのですが、高度な知識を技能を使って比較的社会的な影響力の小さい中小企業に攻撃を仕掛けるくらいであれば、もっと大きな企業に攻めた方が合理的であるし、完全に対策しようと思えばお金も人員も超大量に必要で、中小企業が出来るレベルを著しく超えている、というのが現実です。結論の部分でも再度触れますが、情報セキュリティ対策はリスクコントロールの側面が強いため、何がなんでも守ろうとするのではなく、どこから先は諦めるか、ということを決めることも重要な要素になってきますし、その観点から言えば、ゼロデイ攻撃による侵入を防ぐことより、後述の多層防御を整えることが圧倒的に合理的ですので、一定のラインでの諦めは必要になってきます。

防げるはずが、防ぐのが難しい”Nデイ攻撃”

Nデイ攻撃

脆弱性が公表され、修正プログラムも提供された後に、まだ更新していないシステムを狙う攻撃です。

claude.ai Opus4.5により生成

公表から「N日経過した」脆弱性を悪用することから、こう呼ばれます。修正プログラムを適用すれば防げるため、迅速なアップデートが重要な対策となります。

一方で、防ぐべき攻撃が”Nデイ攻撃”になります。ゼロデイ攻撃の逆が”Nデイ攻撃”で、既に世間では脆弱性が認識されていて、修正のためのアップグレードが提供されているにも関わらず、ユーザー側がアップグレードを行わないなどの理由で放置されてしまっている脆弱性を突いて攻撃するのが”Nデイ攻撃”です。こちらは先述のゼロデイ攻撃と比較して、対策が行いやすい分、攻撃側に要求される知識や技能の水準も低い傾向にあります。

アップデートって、しなきゃいけないことはわかるんだけど、新しい画面になって使いにくくなったり、仕事で使ってるソフトが動くかどうか分からなかったりするから、億劫になっちゃうんだよね…

極論を言ってしまえば、ソフトウェアを常に最新のバージョンに保つように、こまめにアップデートをすれば良い、ということになる訳です。

が、それが難しい!!!!それができれば苦労しない!!!

(若干の私怨が混ざってる気がするなあ…)

ちなみに、某アルコール飲料メーカーのA社もこの”Nデイ攻撃”に分類される攻撃を受けて甚大な被害を出す結果を招いたそうです…。大企業ですら難しいのですから、中小企業にとってはもっと難しいはずです。

特に会社などの組織の場合、全社員が必ずしも高い意識を持っているとは限らず、アップデートを「めんどくさいから後でいいや」と考える方もいるのが現実です。情報セキュリティに関する研修を行って意識の向上を図ったり、情報システム系の部署が全社員のPCのソフトウェアバージョンを制御できる仕組みを導入したりすることで、常に最新のソフトウェアを使える環境を整えることが肝要だと思います。

加えて、適切なファイアウォールを設けたり、セキュリティ対策ソフトにより侵入を検知して阻止したり、場合によってはペネトレーションテストを行って攻撃者がどのように攻撃してくるかを把握することも有効です。

ファイアウォール

ネットワークの境界に設置する「門番」のような仕組みです。

外部と内部の通信を監視し、あらかじめ設定したルールに基づいて、許可された通信のみを通し、不正な通信を遮断します。入口対策の基本となる防御手段です。ペネトレーションテスト

攻撃者の視点で実際にシステムへの侵入を試みるテストです。

claude.ai Opus4.5により生成

セキュリティの専門家が、本物の攻撃者と同じ手法を使ってシステムの弱点を探します。机上の診断ではなく実践的に検証することで、見落としていた脆弱性や対策の不備を発見できます。

攻撃の下準備をさせない!”内部対策”

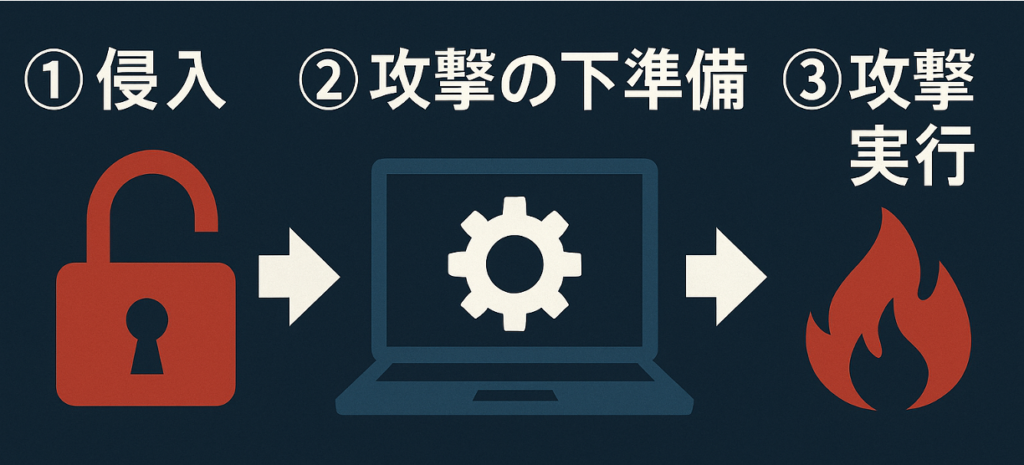

前回、ランサムウェア攻撃においては、以下の画像のような流れで攻撃が進行することが多いことをお伝えしました。

この流れの中で、攻撃の下準備をさせないようにするのが”内部対策”です。

この段階では、バックドアを作ったり、権限の昇格を試みたり、他の端末にも感染を広げようとしたり、などなど様々な良からぬことを仕掛けてきて、少しでも被害を拡大させようとしてきます。逆に言えば、仮に侵入されてしまったとしても、この段階で攻撃を察知して対策を講じることができれば、具体的な攻撃をさせる前に事態の収束を図ることも出来うる訳です。

その対策方法知りたいよ!!!

ということで、ここからは具体的な対策方法をお伝えしていきます。

侵入されても、権限が無ければ何もできない。”最小権限の原則”

最小権限の原則

ユーザーやシステムに対し、業務に必要な最低限の権限のみを付与するという考え方です。

claude.ai Opus4.5により生成

例えば、経理担当者には経理システムへのアクセス権だけを与え、開発環境へのアクセスは与えません。これにより、アカウントが乗っ取られた場合や内部不正が起きた場合でも、被害の範囲を限定できます。

「何でもできる権限」を安易に与えず、必要なときに必要な分だけ与えることで、リスクを最小化します。

常日頃から、各々のPCに必要最低限の権限だけを渡しておけば、仮に侵入を許したとしても、大したことはできないよね、ということで“最小権限の原則”というとても基礎的な考え方が重要になってきます。前回の記事で記載した”権限の昇格”をされてしまえば意味は無くなってしまいますが、そう簡単に出来ることではありませんし、最終的に権限の昇格が出来たとしてもそれまでに時間稼ぎをすることができればそれで十分です。所属する部署や、各人の職位に合わせて閲覧・編集できる権限を適切に付与することは社内の情報管理の観点から有効なことは当然ですが、ランサムウェア対策という観点からも有効です。

“EDR”で準備を察知!”ゼロトラスト”で感染拡大を抑止!

EDR(Endpoint Detection and Response)

PCやサーバーなどの端末を常時監視し、脅威を検知・対処する仕組みです。

従来のウイルス対策ソフトが既知のマルウェアを防ぐのに対し、EDRは端末上の不審な挙動そのものを監視します。侵入後の攻撃活動も検知でき、発見時には隔離や調査といった対応まで支援します。ゼロトラスト

「何も信頼しない」ことを前提としたセキュリティの考え方です。

claude.ai Opus4.5により生成

従来は社内ネットワークを信頼し、外部との境界を守る発想でした。ゼロトラストでは、社内外を問わずすべてのアクセスを疑い、その都度ユーザーや端末の正当性を確認します。リモートワークやクラウド利用が広がる中で、境界に頼らない新しい防御モデルとして注目されています。

いずれも近年注目が集まっている概念で、2つセットで導入される場合もあったりするのかなと思います。

EDRは、PCなどのコンピュータの動きを常に監視・分析して、外部からの侵入を検出(detection)し、仮に侵入を検出した場合は自動的にネットワークから隔離したり、動作のログを収集したりするなどの対応(response)する仕組みのことを言います。従来のウイルス対策ソフトは、既知の脅威による攻撃(=Nデイ攻撃)による侵入の瞬間を検知する、という仕組みで動いていた中、EDRは原理的には未知の脅威であっても検知することが可能で、侵入後の動きまで監視することができ、侵入後の対策までできてしまう、というものになります。

ゼロトラストは、ネットワークの内部・外部からの通信のいずれにおいても、とりあえず疑ってみて、怪しい通信でないか確認する考え方です。そうすることで、仮にネットワーク内でランサムウェアに感染した端末があったとしても、容易に拡大を許さず、結果として感染の拡大を防ぐことが可能となります。

これらは1つの端末がランサムウェアに感染することはしょうがないものとしつつも、それ以上に被害を拡大させないことに重きを置いたソリューションで、多層防御という観点からは無くてはならないものになりつつあります。情報セキュリティに直接関わらない部署に所属する多くの方にとって、これらの導入は利便性を損なう場面もあるかもしれませんが、情報セキュリティの強化のためには必要になることが多いため、是非理解をしていただけると嬉しいです。

内部対策は他にも色々とできることがある箇所ではあるのですが、これ以上は専門的になってしまうと思うのでこの辺で…。気になる方は是非ご自身で調べてみてください。

できることは限られるけど…”出口対策”

ランサムウェア対策という観点からは、内部対策を突破されてしまった段階でデータを暗号化してシステムを機能不全に陥らせることが可能になります。しかし、機密情報や個人情報を窃取して”二重の脅迫”に繋げるタイプのランサムウェアの場合、情報の流出を防ぐ”出口対策”も必要になってきます。具体的には、DLPの導入やプロキシサーバーによる外部に出るデータの監視などの手法が挙げられます。

DLP(Data Loss Prevention)

機密情報が外部に流出することを防ぐ仕組みです。

メール送信やファイルのアップロード、USBへのコピーなどを監視し、機密データを含む場合は警告やブロックを行います。意図的な持ち出しだけでなく、誤送信などのうっかりミスによる漏洩も防止できます。プロキシサーバー

内部ネットワークとインターネットの間に立つ中継サーバーです。

claude.ai Opus4.5により生成

すべてのWeb通信をプロキシ経由にすることで、通信内容の検査、危険なサイトへのアクセス制限、ログの記録などが可能になります。出口対策として、不正な通信やデータ送信を監視・遮断する役割を担います。

いずれの手法も、常日頃から情報が外部に出る際のセキュリティを強化することが可能であり、ランサムウェア対策以外の観点からも有効です。

でも、これって侵入されて、下準備まで整えられた後の対策としては不十分だよね。攻撃を止めることまではできないわけで…

ということで、そんな時に必要になってくるのが、“サイバーレジリエンス”です。

“サイバーレジリエンス”を備えて、攻撃されても事業継続できるように!

改めて、”サイバーレジリエンス”の生成AIによる説明を掲載しておきます。

サイバーレジリエンス

サイバー攻撃を完全に防ぐことは難しいという前提に立ち、攻撃を受けても事業を継続できる力のことです。

claude.ai Opus4.5により生成

「攻撃されない」ことだけを目指すのではなく、攻撃を受けた際に素早く検知し、被害を最小限に抑え、迅速に復旧できる体制を整えておくことを重視します。

人間の体に例えると、病気にならないよう予防するだけでなく、病気になっても早く気づき、適切に治療し、回復できる「しなやかな強さ」を持つイメージです。

イメージとしては、地震などの自然災害に対する対策を考える際の考え方に似ており、BCPを用意しておき、それをいつでも実行できるような準備を整えておくことが必要です。

BCP(Business Continuity Plan:事業継続計画)

災害やサイバー攻撃などの緊急事態が発生しても、重要な事業を継続・早期復旧するための計画です。

claude.ai Opus4.5により生成

あらかじめ「どの業務を優先するか」「誰が何を担当するか」「どのように復旧するか」を定めておくことで、非常時にも冷静に対応できます。

サイバーレジリエンスの観点では、システム障害や情報漏洩が起きた際に、事業への影響を最小限に抑え、速やかに通常業務へ戻るための重要な備えとなります。

具体的な事例から考えると、例えば最近被害にあった大手アルコール飲料メーカーのA社の場合、受発注や在庫管理を司るシステムがランサムウェアの影響で停止したものの、製造を司るシステムは別ネットワークにあったため、ランサムウェアの影響を受けずに済みました。しかし、そのような被害を受けた場合の想定が不十分で、どこに、何を、どれだけ送るかを決めるシステムが止まったことで製造した製品の行き先を確保することができず、結果として製造ラインも止めなくてはならない事態にまで発展したようです。今となっては後の祭りですが、受発注や在庫管理のシステムが停止した場合、物流を止めないようにするためにどのような体制を構築しなければならないのか、事前に決めておけば、今回ほどの被害を生じさせることはなかったのだろうと思います。

先述の通り、多層防御でかなり防ぐことはできるものの、ランサムウェア攻撃を完全に防ぐことは不可能です。そういう意味では、自然災害に似ている部分も多いのではないでしょうか。自然災害に対するBCPを備えている企業であれば、ランサムウェアに対するBCPも整備できるはず。現時点では整備できていない企業が多数だとは思いますが、是非あなたが関わる組織でも整備が進むことを祈ります。

まとめと結論

前回、前々回も含め、ランサムウェアの概要から、対策まで一通りお伝えしてきました。ランサムウェア攻撃は極めて複雑化・巧妙化しており、多層防御で可能な限り防ぎ、それでも防ぎきれないものはサイバーレジリエンスを持って対策する、という体制を構築しなければなりません。ただ、途中でも若干触れた通り、防御にも、BCPの策定や体制の維持を行うにも、相応の人員と費用を必要とします。リスク対応の手法として、「回避・低減・移転・保有」の4つがありますが、これらをうまく使い分けながら、場合によっては”リスク保有”を選択し、積極的な対策を諦めることも必要になってくるわけです。どこまで突き詰めて対策を行うのかを考える上では、単に情報セキュリティのことを考えれば良いのではなく、会社全体の経営戦略とリスクを照らし合わせて、適切な対応範囲を経営者が判断しなければなりませんし、我々中小企業診断士はそのお手伝いをすることが仕事になってくるのだと思います。そのようなことを念頭に、”適切”な情報セキュリティ体制の確保に取り組んでいきたいものです。

今回でランサムウェア回はおしまい!

明日はまさきだよ!よろしくね!

☆☆☆☆☆

いいね!と思っていただけたらぜひ投票(クリック)をお願いします!

ブログを読んでいるみなさんが合格しますように。

にほんブログ村

にほんブログ村のランキングに参加しています。

(クリックしても個人が特定されることはありません)