初心者でもわかるランサムウェア②〜攻撃の流れ〜

☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆

一発合格道場ブログを

あなたのPC・スマホの

「お気に入り」「ブックマーク」に

ご登録ください!

☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆☆

こんにちは!sevenseaです!

前回に引き続き、ランサムウェア回!

今回はランサムウェアがどんな流れで攻撃を行ってくるのか掘り下げます!

今週末!お疲れ様会!

お疲れ様会は今週末です!!

今週末、東京、オンラインのお疲れ様会を開催します!受験生の皆さんと道場メンバーがゆるく交流できる会になりますので、是非お気軽にご参加ください!

お疲れ様会 事例Ⅵ、Ⅶ、Ⅷ

事例Ⅵ 大阪(梅田周辺) 11月15日(土) 18:00~20:00

ご参加いただいた皆さんありがとうございました!- 事例Ⅶ ZOOM 11月22日(土) 14:00~16:00

- 事例ⅦI 東京(東京駅、新橋駅) 11月22日(土) 18:00~20:00

※ 人数に限りがあります。先着順なのでお早めに申し込みください。

前回のおさらい

前回、ランサムウェアの概要と拡大する背景というテーマで、初心者の方にも伝わるように、ランサムウェアの語源から、今なぜ流行しているのか説明しました。ざっくりとした結論は、ランサムウェアは身代金を要求するプログラムで、RaaSの普及や生成AIの影響もあり、参入障壁が低下しており、中小企業にとっても大きな経営上の脅威となっている、というものでしたが、これだけだと伝わりきらないかと思いますので、前回の記事を読まれていない方は是非↓の前回記事をご一読ください!

ランサムウェアはどう侵入して、どう動く?

ランサムウェアへの対策を考える上で、ランサムウェアが私たちのPCやサーバーなどの中でどのような流れで攻撃をしているか、なんとなくでも把握しておく必要があると思います。というのも、ランサムウェアへの対策を行うときに、「敵の出方」を知っていないと、何が有効な対策なのか、なぜその対策を行うのかが理解できず、対策の効果が十分に発揮できないはずです。そこで、今回はランサムウェアがどのようなステップで動くのかに焦点を当てて解説を行っていきます。

ランサムウェアの動きの流れ

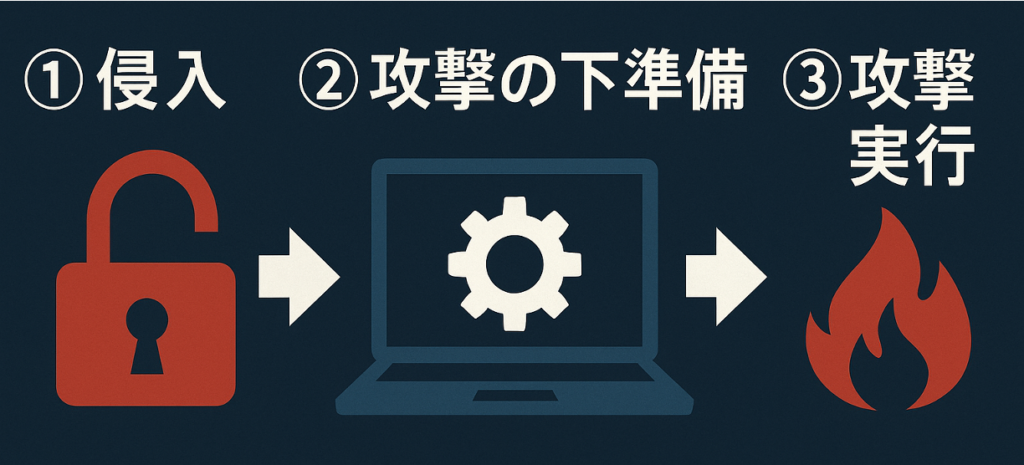

ランサムウェアの動きは、大まかに以下の3つのステップで分けて考えると理解しやすいかと思います。

①PCやサーバーなどへの侵入

②本格的な攻撃をする前の下準備

③本格的な攻撃の実行

侵入っていっても、どうやって入ってくるの?

下準備って、何してるか全然わからないよね!

ここからは、それぞれの手順で何をされるのか、解説していくよ!

ランサムウェアはどう侵入してくる?

まずは侵入について。侵入の経路は、大きく二つに分けて以下の二つがあります。

①VPNやRDPなどのネットワーク技術・機器の脆弱性をついて外部から不正に侵入する経路

②メールやウェブサイト、USBメモリ等を介して、悪意あるプログラムをインストールさせる経路

この説明だけじゃ全然わからないよ…

…ということで、それぞれについてもう少し詳しく解説します。

①VPNやRDPなどのネットワーク技術・機器の脆弱性をついて外部から不正に侵入する経路について

VPN?RDP?脆弱性?

まずは、これらの言葉の意味から確認しておきましょう。それぞれ、生成AIに説明してもらったところ、以下のように出力されました。

VPN(Virtual Private Network)

インターネット上に作る「専用の安全な通路」のことです。例えば、カフェの無料Wi-Fiを使うときでも、VPNを使えば通信内容を暗号化して他人に見られないようにできます。また、会社のネットワークに自宅から安全に接続する際にもよく使われます。

RDP(Remote Desktop Protocol)

離れた場所にあるパソコンを、手元のパソコンから操作できる仕組みです。例えば、自宅から会社のパソコンの画面を見て、まるでその場にいるかのようにマウスやキーボードで操作できます。在宅勤務でよく活用されている技術です。

脆弱性(ぜいじゃくせい)

コンピューターやソフトウェアにある「弱点」や「セキュリティの穴」のことです。悪意のある人がこの弱点を利用すると、不正アクセスやウイルス感染などの被害につながる可能性があります。そのため、定期的なアップデートで脆弱性を修正することが大切です。

claude.ai Opus4.1により生成

VPNやRDPはいずれも、本来はネットワークの外部からアクセスすることのできない機器に、外部からアクセスする場合に用いられており、さまざまな便利なサービスの台頭やリモートワークの浸透により、これらの需要は高まっています。しかし、これらのサービスは外部からのアクセスを可能にするという特性上、何らかの弱点や抜け穴を利用されれば、悪意ある攻撃者の侵入経路にもなり得てしまいます。そして、詳しくは次回解説しますが、これらの弱点や抜け穴、すなわち”脆弱性”を完全に0にすることは技術上不可能であり、代表的なランサムウェアの感染経路となっています。

なお、こちらの警視庁のページによると、2025年現在では、①のVPNやRDPの脆弱性をついた侵入による被害がランサムウェアによる被害のうちの多くを占めている状況です。

「被害にあった企業・団体等へのアンケート調査結果(感染経路)」

②メールやウェブサイト、USBメモリ等を介して、悪意あるプログラムをインストールさせる経路

メールにウイルスが入ったファイルを添付して送りつけたり、ウェブサイト訪問者に同意を得ずにウイルスが入ったファイルをダウンロードさせたり、PCに接続した瞬間にウイルスがインストールされるように細工されたUSBメモリを接続させたり、などなどの方法で何とかしてPCなどに悪意あるプログラムをインストールさせ、感染させる、という感染経路です。

手を替え品を替え、って感じだね…。

でも、コンピューターウイルスといえばこんな感じで感染するイメージだね!

以前はこちらの経路の方が多かったように感じているのですが、先ほどの警察庁・警視庁の資料にもあるとおり、こちらの手法はランサムウェアの感染経路としてはシェアが下がっている状況です。古典的なやり方になるため、対応方法がある程度確立されていて、①と比べればまだ対処ができていることがその理由の一つかなと思います。ただ、こちらの方法も未だ健在で、脅威であることに変わりはありませんので、引き続き注意する必要はあります。

攻撃前の下準備って何をされてるの?

ランサムウェアは、組織全体のネットワークに障害を与え、業務継続を困難にすることが重要で、たった1台のPCを乗っ取るだけでは不十分です。しかし、いずれの方法で侵入した場合でも、最初は1台のPC等から感染を広げていくことになります。そのため、ランサムウェアは数日から、長い場合は数ヶ月や年単位の時間を用いて、利用者に気づかれないように潜みながら、組織全体のネットワーク深くまで侵入を続けていきます。まさに、”潜伏期間”がある人体に対するウイルスのような動きをしてくるわけです。

大事なうちの会社のデータが全部使えなくなっちゃう…

ここでは、この”潜伏期間”の間にランサムウェアは何をしてくるのか、代表的なものを5つほど紹介します。

外部との通信の確立

ランサムウェアが攻撃者に情報を渡したり、攻撃者がランサムウェアに指示を与えたりするためには、ランサムウェアと攻撃者の間の通信経路を確保しておく必要があります。しかし、ネットワークの内部と外部を超えた通信は当然防御側も不審なものがないか注視しており、何も考えずに通信すれば簡単に存在がバレて、対処されてしまいます。そこで、“バックドア”などと呼ばれる不正な通信経路を作り出し、データのやり取りを防御側に気づかせないようにすることで、その後の更なる攻撃をしやすい環境を整えたり、データの窃取をしやすくしたりします。

裏口を作っとくようなものなんだね…

バックドア(Backdoor)

コンピューターやシステムに作られた「裏口」のことです。正面玄関(通常のログイン画面)を通らずに、こっそり裏から入れるような仕組みを指します。

例えば、家の裏口のように、通常のセキュリティチェックを回避してシステムに入れる秘密の入口です。悪意のあるハッカーがウイルスを使って作ることもあれば、開発者が緊急時のメンテナンス用に意図的に作る場合もあります。

しかし、バックドアが悪用されると、パスワードなしで不正にアクセスされたり、情報を盗まれたりする危険があります。そのため、セキュリティ対策ソフトで定期的にチェックし、不正なバックドアが作られていないか確認することが重要です。

claude.ai Opus4.1により生成

権限の昇格

コンピューターを利用する際、ほぼ必ずログインをすると思いますが、ログインをする人によってできる操作に幅があることがあります。例えば、sevenseaのアカウントでログインするとデータの確認(読み取り)しかできないけれど、かえるのアカウントでログインすると、読み取りに加えて、データの書き込みまでできる、というものです。この仕組みがあることで、利用者に必要以上の権限を与えず、安全に利用できるようにされています。

しかし、ランサムウェアからすると弱い権限では大した攻撃を行うことができませんが、侵入した時に強い権限を持てているとは限らないので、不正に権限を強化して何でもできる状況を作り出そうとしてきます。特に、管理者(admin)権限を取得しようとあの手この手で攻撃を行ってきます。

大量のコンピューターに感染を広げる

先述の通り、ランサムウェアの場合は1つのPCだけに感染させたところであまり意味がない(1つのPCが使えないだけなら、新しいPCを買っちゃえば対処可能だから)ので、組織全体のたくさんのPCに自分の分身を置いておき、攻撃を行うときに一斉に被害を発生させることで、企業の事業継続を妨げる規模の攻撃を可能にしようとしてきます。ネットワークの外部から侵入することは比較的難しいですが、感染を広げる際はあくまでも同じネットワーク内のやり取りで済ませられるため、比較的簡単に感染させられてしまうことが厄介です。

ネットワーク内のデータ収集

効率よく攻撃を行うためには、どこに大事なデータがあるかを把握して、そのデータを確実に窃取したり、暗号化したりできるように見極めを行うことが必要です。そこで、事前にデータの場所や量、内容などを事前に把握するためのデータ収集を行うこともあります。

これらのように、ランサムウェアはあなたに気づかれないように、着々と攻撃を実際に行うその日のための準備を進めているかもしれません。

怖すぎる…

ついに攻撃!

さて、ここまででランサムウェアに侵入され、着々と準備をされたところで、遂に正体を表し攻撃を実行します。通常のランサムウェアであればデータの暗号化を行い、その解除と引き換えに身代金を要求してきますし、個人情報や秘密情報などを窃取し、その暴露をされたくなければ追加で身代金を支払えと“二重の脅迫”をしてくるタイプのランサムウェアであれば、暗号化の前にバックドアを用いてそれらのデータを攻撃者側に送信してしまいます。

まとめ

ここまでランサムウェア攻撃の流れを解説してきましたが、①侵入→②下準備→③攻撃実行と、極めて巧妙かつ計画的に攻撃を行い、被害を最大化させようとしてくる、悪質な攻撃であることが伝わったのではないかと思います。

こんなの防ぎようがないでしょ…

どうすればいいの…?

100%完全に防ぐことは難しいけれど、リスクを抑えることならできる!

次回はランサムウェアの対策について解説するよ!

ということで、次回はここまでの2回を踏まえた上で、対策方法のお話をしていきます。ランサムウェア編は次回で最後になる予定です。ぜひお楽しみに!

明日はまさき!今週2回目の登場だよ!

☆☆☆☆☆

いいね!と思っていただけたらぜひ投票(クリック)をお願いします!

ブログを読んでいるみなさんが合格しますように。

にほんブログ村

にほんブログ村のランキングに参加しています。

(クリックしても個人が特定されることはありません)